CTO室の岩本 (iwamot) と申します。AWSで運用している各種リソースを、なるべくベストプラクティスに沿うように最適化していくのが、ぼくのミッションのひとつです。

Security Hubを使うと、セキュリティのベストプラクティスに反しているAWS上のリソースが自動的に検出できます。ENECHANGEでも、先日から運用を始めました。

ただ、上記の検出には、AWS Configの料金が意外とかかります。これは、リソースの設定変更をAWS Configで記録する必要があるためです。

Security Hubは便利だけれど、AWS Configの料金は抑えたい、そんなときに使える小ワザをご紹介します。

記録するリソースタイプを絞る

その小ワザとは「AWS Configで記録するリソースタイプを、Security Hubでの検出に必要なものに絞る」です。

Security Hubで必要となるリソースタイプは、ドキュメントに書かれています。

たとえば「AWS 基礎セキュリティのベストプラクティス」に反したリソースの検出には、下記ドキュメントにあるリソースタイプの記録が必要です。

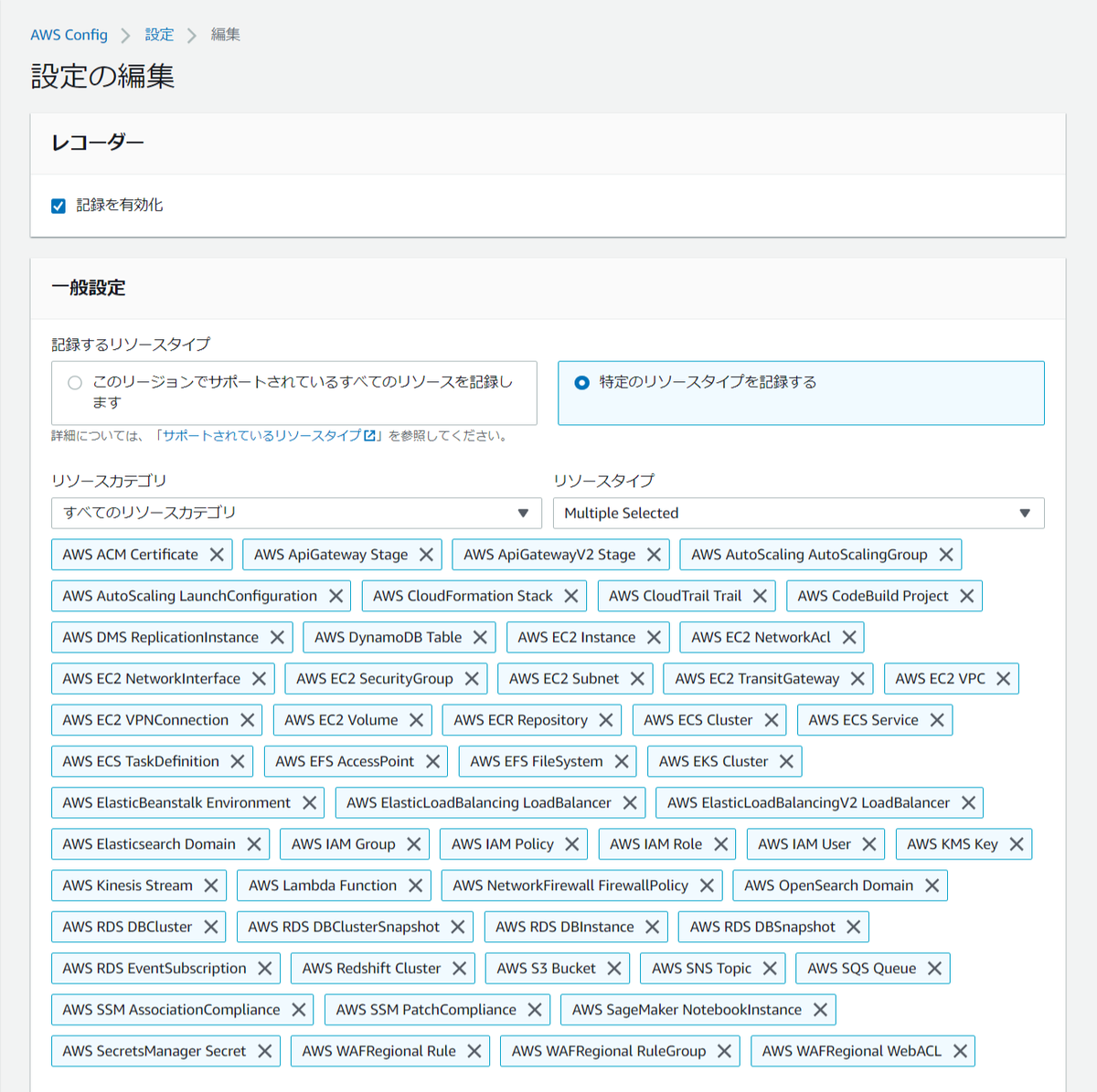

必要なリソースタイプが把握できたら、AWS Configのコンソールで「特定のリソースタイプを記録する」を選び、こつこつ指定しましょう。

これで料金が抑えられます。

ENECHANGEでは25%ほど抑えられた

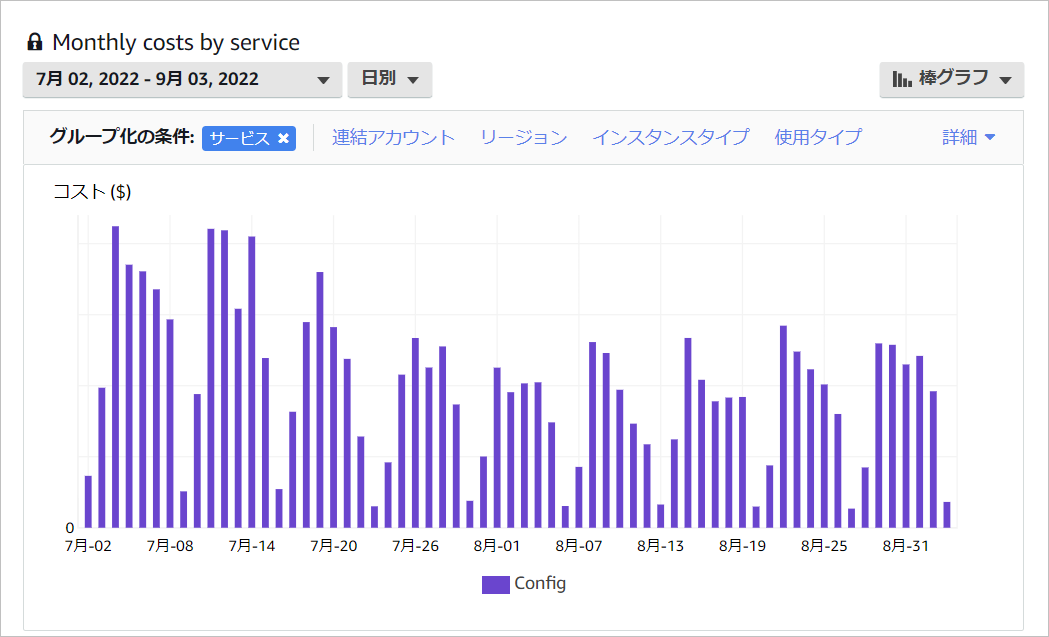

ENECHANGEのとあるAWSアカウントでは、7月21日にこの小ワザを実施しました。

もともと選んでいた「このリージョンでサポートされているすべてのリソースを記録します」に比べると、料金が25%ほど抑えられています。

Security HubのSNSトピックをサブスクライブしている

この小ワザを使うと、ベストプラクティスの変化に応じて、AWS Configで記録するリソースを増減させなければなりません。たとえば、新しいAWSサービスの検証のために「AWS::NewService::NewResource」の記録が必要となったら、AWS Configの設定を変更しなければならないわけです。

手動で増減するには運用コストがかかるので、いずれは「Security Hubのドキュメント更新を検知し、AWS Configの設定を自動的に更新する」仕組みを作るのがよいかなと思っています。

現時点では、Security Hubの新機能を知らせるSNSトピックをサブスクライブし、ベストプラクティスの変化に気づけるようにしました。

最後に

自動化の課題はありつつも、料金が抑えられてよかったなと思っています。

この小ワザを使うべきかどうかは、AWSアカウントの構成・AWSリソース数・予算といった状況によりますが、覚えておいて損はないでしょう。